طبقه بندی حملات در اینترنت اشیاء

اینترنت اشیاء (IoT) یک شبکه پیچیده از دستگاه های هوشمند است که داده های خود را از طریق اینترنت مبادله می کنند. با توجه به رشد قابل توجه اینترنت اشیاء به عنوان یک فناوری نوپا، نگرانی های زیادی در حفاظت از اطلاعات و عملیات به وجود آمده است. در این پست قصد داریم به طبقه بندی حملات در اینترنت اشیاء بپردازیم .

حملات رایج در اینترنت اشیا

هم چنین به ارائه یک طبقه بندی برای حملات در شبکه های اینترنت اشیاء خواهیم پرداخت و معضلات وقفه های ایجاد شده در چنین سیستم های را مورد بحث قرار می دهیم . طبقه بندی حملات به توسعه دهندگان سیستم های اینترنت اشیاء کمک خواهد کرد تا نواقص امنیتی خود را بهتر بشناسند و راه کارهای مناسب برای حفاظت از اطلاعات خود را پیاده سازی کنند .

کاربردهای اینترنت اشیا در زمینه های مختلف

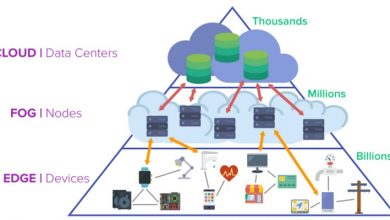

در ابتدا باید عنوان کنیم که سیستم های اینترنت اشیاء امروزه به صورت گسترده ای در خانه های هوشمند ، تجهیزات هوشمند ، شهر های هوشمند ، پزشکی الکترونیک و … استفاده می شوند و به صورت مستمر به تولید حجم عظیمی از داده ها می پردازند . یک اکوسیستم اینترنت اشیاء شامل مجموعه ای از سنسورها می باشد که اطلاعات محیطی را جمع آوری می کنند و براساس این اطلاعات ، در زمان و مکان های ضروری مجموعه ای از فرامین را صادر می کنند . با توجه به حجم گسترده اطلاعات ذخیره شده ، فناوری های اینترنت اشیاء معمولا بر روی اَبر(cloud) ارائه می شوند .

پیش بینی می شود اجزاء اینترنت اشیاء در سال ۲۰۲۰ ، به چندین میلیارد برسد . افزایش تعداد تجهیزات احتمال اختلال و خطا را افزایش می دهد ، هم چنین با توجه به حجم اطلاعات و انتقال آنلاین آن ها امکان مواجه شدن با انواع حملات توسط هکرها افزایش می یابد . علاوه بر این ، لو رفتن اطلاعات محرمانه می تواند به صورت مستقیم بر روی زندگی حقیقی (علاوه بر تاثیر بر روی زندگی مجازی) افراد و جامعه تاثیر بگذارد .

در اینترنت اشیاء چهار مولفه کلیدی وجود دارد که عبارتند از : افراد ، اشیاء هوشمند ، محیط های زمینه ای و فرآیندها . یک سیستم اینترنت اشیاء به طور طبیعی نیاز به فرآیندهای امنیتی از قبیل شناسایی ، احراز هویت ، حفظ محرمانگی ، انکارناپذیری و قابلیت اطمینان دارد و به همین دلیل باید در مقابل حملات مختلف مقاوم باشد . اینترنت اشیاء به طور طبیعی با حملات مختلفی مواجه است که در ادامه به صورت فهرست وار به برخی از آن ها اشاره می کنیم.

انواع حملات در اینترنت اشیا

- SPOOFING :

از جمله مهم ترین حملات ، حمله جعل یا spoofing می باشد . اهمیت این حمله از آن جهت است که خود این حمله می تواند زمینه ساز حملات دیگری نظیر حمله مسیریابی ، حمله جایگزینی ، حمله تکرار ، حمله منع سرویس و … شود . در این دسته از حملات مهاجم با ایجاد یک پیغام نادرست (جعلی) ممکن است به ایجاد یک حلقه(loop) مسیریابی بپردازد . یک Spoofer ابتدا به کانال گوش می دهد و یک سری اطلاعات را از کانال ناامن دریافت می کند و سپس به ارسال اطلاعات جعلی می پردازد . معملا نقاط ورود اطلاعات بیشتر مورد توجه یک spoofer قرار می گیرد . یک spoofer ممکن است برای رسیدن به اهداف خود کاربران را گمرا کند تا آن ها اطلاعات خود را در یک صفحه جعلی وارد کنند (نوعی phishing) و از این طریق به اطلاعات مورد نیاز خود دست یابد .

- SYBIL :

در حمله Sybil یک گره (شئ) برای خود هویت های چند گانه ای را ایجاد می کند و این بدان معنا است که یک مهاجم می تواند در یک زمان دارای چندین هویت باشد . این حمله باعث کاهش یکپارچگی و امنیت داده ها می شود و از طرفی دیگر باعث کاهش یکپارچگی و امنیت داده ها می شود . در واقع مهاجم به وسیله حمله Sybil یک لباس مبدل (Masquerade) می پوشد و سعی می کند رفتار خود را عادی نشان دهد .

- DOS :

در حملات منع سرویس ، سرویس های عادی شبکه از دسترس خارج می شوند و دسترسی اشیاء و کاربران به سرور و سایر منابع غیر ممکن می شود .

- DEVICES PROPERTY :

این دسته از حملات بر اساس خصوصیات خاصی که تجهیزات مورد استفاده در اینترنت اشیاء دارند به وجود می آید و دارای ساختارهای متفاوت و متعددی می باشند . در این حملات سعی می شود که توان محاسباتی ، پردازشی و انرژی تجهیزات را به تحلیل ببرند و یا اطلاعات ناقص و یا غلط در اختیار آن ها بگذارند .

- ACCESS LEVEL :

در حمله به سطح دسترسی ممکن است هر شء حق دسترسی به یک سری اطلاعات را نداشته باشد اما به شیوه ای غیر متعارف به استراق سمع بپردازد و اطلاعات حساس را بدست آورد . این حمل می تواند شامل دو نوع فعالانه و غیرفعال باشد .

- ADVERSARY LOCATION :

یک مهاجم می تواند در هر جایی که یک سیستم اینترنت اشیاء راه اندازی می شود وجود داشته باشد (مهاجم داخلی یا مهاجم خارجی ) و بر این اساس به شناسایی موقعیت اشیاء مختلف بپردازد و از اطلاعات ارسالی آن ها سوء استفاده کند . مهاجم در چنین مواردی می تواند به سادگی و با سعی و خطا و جمع آوری مستمر اطلاعات به موفقیت برسد و اطلاعات حساس و حیاتی را استخراج کند .

- ATTACKS STRATEGY :

یک مهاجم در این دسته از حملات سعی می شود تا استراتژی یک سیستم اینترنت اشیاء را با چالش مواجه کند . معمولا در این شیوه حملات هم از روش های فیزیکی استفاده می شود و هم از روش های منطقی بهره برده می شود .

- INFORMATION LEVEL ATTACK :

تمامی تجهیزات تجهیزات اینترنت اشیاء شامل سنسور های هستند که به صورت مستمر به جمع آوری ، تولید و باز نشر اطلاعات می پردازند . این سنسورها تحت نظارت پارامترهای مختلفی هستند و با توجه به باز بودن محیط اینترنت اشیاء ، این اطلاعات می تواند توسط مهاجمان به راحتی تغییر کند .

- INTERRUPTION :

هدف حملات وقفه این است که سیستم را از دسترس پذیری خارج کنند . چنین اختلالی در سیستم اینترنت اشیاء ممکن است عوارض غیرقابل تصوری را داشته باشد .

- EAVESDROPPING :

مهاجم با استراق سمع کانال های ارتباطی ، محرمانگی اطلاعات را از بین می برد .

- ALTERATION :

دستگاه های IoT برای داشتن عملکرد مناسب باید دارای اطلاعات یکپارچه باشند . یک مهاجم می تواند با ایجاد تغییرات مدنظر عملکرد کلی سیستم را با اخلال مواجه کند .

- FABRICATION :

با ایجاد تهدیدات احراز هویتی می توان ساختار کلی سیستم اینترنت اشیاء را به خطر انداخت و زمینه حملات گسترده را فراهم کرد .

- MESSAGE REPLAY :

یک مهاجم می تواند با تکرار یک پیام و یا اصلاح و تغییر در ساختار یک پیام به ایجاد یک تهدید امنیتی بپردازد و نهایتا حمله ای را به سیستم وارد کند . بسیاری از مهاجمان اطلاعات فعلی را برای سوء استفاده احتمالی در آینده نگهداری می کنند .

- MAN-IN-THE-MIDDLE :

یک فرد (شئ) می تواند به راحتی در بین دو موجودیت (شئ) دیگر قرار بگیرد و اطلاعات دریافتی از طرفین را به گونه ای تغییر دهد که به اهداف مدنظر خود برسد .

- HOST-BASED ATTACKS :

ما در سیستم های اینترنت اشیاء دارای میزبان های (host) مختلفی هستیم . در حقیقت ما با نرم افزارها و سخت افزارهای مختلفی مواجه می باشیم که خود این موضوع می تواند حملات مختلفی را در پی داشته باشد .

- USER/SOFTWARE/HARDWARE-COMPROMISE :

سازش کاربران / نرم افزارها / سخت افزارها در یک سیستم اینترنت اشیاء می تواند رخ دهد . در این حمله دو کاربر می توانند با یکدیگر سازش کنند و اطلاعاتی را به یکدیگر منتقل کنند . این موضوع حتی ممکن است بین نرم افزارها و سخت افزارها به وقوع بپیوندد !!!

- PROTOCOL BASED ATTACKS :

انحراف در یک پروتکل نیز یکی از مسائلی است که می تواند منجر به یک حمله شود . یک مهاجم می تواند با ایجاد انحراف و اختلال در یک پروتکل امنیتی برخی از ویژگی های امنیتی را نقض کند .

موارد فوق تنها برخی از موارد و حملات مطرح در اینترنت اشیاء بود و با توجه به توسعه این سیستم ها و فراگیرتر شدن آن ها نوع حملات نیز روز به روز فراوان تر می شود .